Une solution inhabituelle.

Bénéficiez d’une protection inégalée contre les menaces avancées sur les points finaux, notamment la surveillance NGAV et des appareils.

Couche de sécurité robuste de détection et de réponse des points de terminaison (EDR) qui surveille en permanence les appareils à la recherche de menaces connues et inconnues et automatise entièrement les flux de travail de réponse dans l’ensemble de l’environnement.

Protection point à point

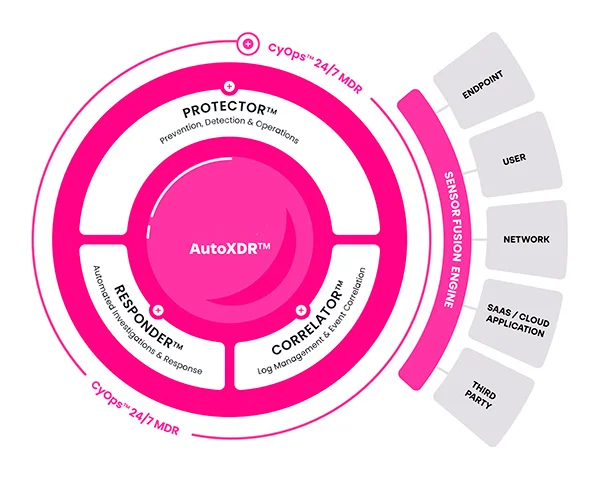

Une plateforme unique pour la détection, la prévention, la corrélation, l’investigation et la réponse entre les points finaux, les utilisateurs, les réseaux et les applications SaaS.

Nativement automatisé

Nous mettons vos opérations de sécurité manuelles quotidiennes sur pilote automatique pour réduire le stress et vous permettre de vous concentrer sur la gestion de la sécurité plutôt que sur son fonctionnement..

Rapide à mettre en œuvre

Avec un déploiement autonome dans n’importe quel environnement et une configuration simple, notre solution est opérationnelle en quelques minutes.

Facile à utiliser

Créés pour offrir une sécurité simplifiée et efficace aux équipes informatiques, nous intégrons les technologies de sécurité cruciales dont vous avez besoin dans une plateforme unifiée et facile à utiliser.

Nous nous occupons de tous les aspects de la sécurité des terminaux

Antivirus nouvelle génération

Bloque l’exécution de logiciels malveillants, d’exploits, de fichiers sans fichiers, de macros et de ransomwares.

Sécurité SaaS et cloud

CSPM, sécurité cloud, SSPM, gestion de la posture de sécurité SaaS et conformité réglementaire

Analyse du comportement

Profile le comportement des utilisateurs pour identifier les anomalies d’attaque.

Mise en œuvre du leurre

Il place des fichiers leurres dans votre environnement pour inciter les attaquants à révéler leur présence.

Protection des points de terminaison

Prévenez les menaces dangereuses sur les points finaux grâce à l’antivirus de nouvelle génération, au contrôle des appareils et à la protection des ressources critiques.

Sécurité informatique et opérations

Fonctionnalités opérationnelles étendues incluses nativement, telles que Sandbox, gestion des vulnérabilités, criminalistique, hygiène informatique et inventaire des actifs.

Gestion des journaux et correction des événements

Gestion centralisée des journaux pour corréler les données d’alerte et l’activité des incidents.

Gestion des journaux et correction des événements

Gestion centralisée des journaux pour corréler les données d’alerte et l’activité des incidents.

Quel est votre plus grand défi aujourd’hui ?

Les attaques réussissent parce qu’elles ne sont pas détectées, même si des outils de détection existent. Les attaquants experts savent comment rester furtifs, se faufilant dans l’environnement pour voler et exfiltrer des données précieuses avant d’être détectés. Les entreprises qui déploient uniquement une solution NDR, EDR ou NGAV ne voient qu’une partie de leurs environnements. Notre solution XDR offre une visibilité complète sur plusieurs points de télémétrie (fichiers, réseaux, hôtes et utilisateurs) en utilisant plusieurs technologies pour garantir que rien n’échappe à un examen minutieux. Une visibilité totale permet à notre solution de collecter des preuves et de développer une image complète de ce qui se passe.

Notre solution de pilote automatique détecte de manière native les menaces sur les points finaux, les réseaux et les utilisateurs et utilise également une technologie de tromperie pour fournir une approche de sécurité véritablement stratifiée et prête à l’emploi. Cynet AutoPilot Correlator analyse tous les signaux pour fournir un contexte complet à toutes les alertes, de sorte que même les attaques les plus furtives soient détectées et que les détections de faux positifs soient considérablement réduites.

À mesure que le nombre d’applications SaaS utilisées par les entreprises d’aujourd’hui augmente, il est devenu trop difficile pour les équipes de sécurité de garantir que chaque application est correctement configurée pour réduire les risques SaaS, ce qui pourrait entraîner des fuites de données ou des accès non autorisés. Notre solution SaaS Security Posture Management (SSMP) garantit que toutes les applications SaaS sont correctement configurées pour les protéger contre les compromissions et les violations, vous permettant de rechercher et de corriger automatiquement les erreurs de configuration sur tous vos actifs SaaS à partir d’un seul panneau de verre.

Notre technologie de pilote automatique offre une visibilité immédiate sur les attaques furtives en combinant les signaux des points finaux, des réseaux, des utilisateurs et des balises leurres. Des actions de réponse automatisées peuvent être invoquées instantanément pour éliminer les menaces détectées dans l’ensemble de l’environnement, tandis qu’Incident Engine découvre la cause première et la portée complète d’une attaque. Tous les composants de l’attaque peuvent être corrigés automatiquement ou manuellement selon vos préférences.

Notre solution AutoXDR tout-en-un résout la complexité de la sécurité en incluant nativement plusieurs technologies de détection, en intégrant les données de journaux et d’autres signaux de télémétrie avec AutoPilot Correlator, en enquêtant et en corrigeant tous les composants d’attaque avec AutoPilot Respond et en soutenant toujours votre équipe de sécurité avec notre service 24h/24 et 7j/7. service.

Notre solution comprend plusieurs mécanismes puissants de détection des ransomwares, notamment le filtrage des fichiers en temps réel, la protection de la mémoire en temps réel, le filtrage des composants critiques et une technologie de tromperie. Des actions correctives automatisées peuvent être invoquées instantanément lorsqu’un ransomware est détecté, ainsi que des guides complets sur les ransomwares qui combinent plusieurs actions correctives pour garantir que tous les composants de l’attaque du ransomware sont complètement éradiqués avant qu’aucun dommage ne soit causé.

Construire une équipe de cybersécurité dotée des compétences nécessaires pour planifier, mettre en œuvre, maintenir et exploiter les technologies et les processus de support nécessaires est souvent hors de portée pour les PME. Cela signifie que des tâches et initiatives importantes ne peuvent pas être réalisées en raison de priorités tactiques plus élevées. Et il manque une expérience approfondie en matière de cybersécurité pour lutter contre des attaques de plus en plus sophistiquées et furtives. L’équipe SOC disponible 24h/24 et 7j/7, incluse sans frais supplémentaires, complète votre équipe de sécurité avec une expertise de classe mondiale en matière de cybersécurité pour garantir que les menaces sont traitées de manière appropriée et libérer votre équipe pour d’autres tâches.